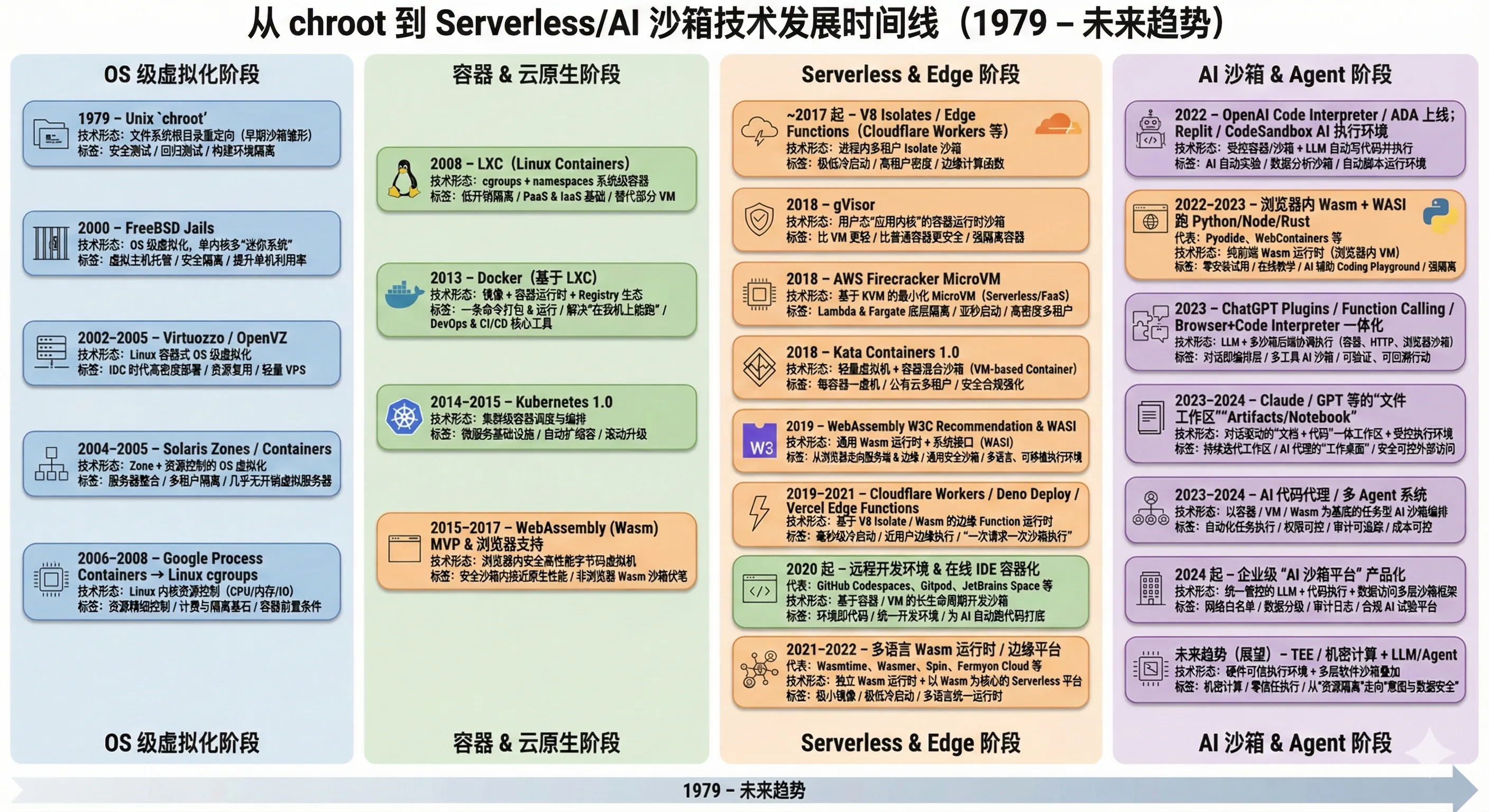

从 OS 级虚拟化到容器与云原生,再到 Serverless、Edge 与 AI 沙箱/Agent 的演进全景图,可与下文的文字时间线对照阅读。

一、从 chroot 开始:单机时代的「隔离雏形」#

1979:Unix chroot——把「/」换个地方#

- 形态:文件系统根目录重定向(早期“沙箱雏形”)。

- 要点:

- 把进程看到的

/改成某个子目录; - 主要隔离的是「文件系统视图」,并不控制 CPU、内存等资源;

- 常用于安全测试、回归测试、构建环境隔离。

- 把进程看到的

- 关键心智:那时大家还不太强调「多租户」和「云」,更多是为了在一台机器上干净地做实验。

2000:FreeBSD Jails——单内核上的「迷你系统」#

- 形态:OS 级虚拟化,单内核多「迷你系统」。

- 在 chroot 上的增强:

- 独立的 IP、进程空间、宿主名等;

- 更接近「一台机器上跑多个小虚拟机」。

- 用途变化:

- 用于虚拟主机托管与安全隔离;

- 需求从「做实验」过渡到「在一台机器上跑多个隔离服务以提升利用率」。

2002–2005:Virtuozzo / OpenVZ——Linux 世界的容器前夜#

- 形态:Linux 上的容器式 OS 级虚拟化。

- 关键特征:

- 「单内核 + 多个容器(VPS/VE)」的模式搬到 Linux;

- 支持上百个容器、实时迁移等能力;

- 相比完整 VM,开销小很多。

- 驱动力:

- 典型主机托管/IDC 场景,需要高密度部署与资源复用;

- 目标更接近「如何在一台物理机里塞更多付费用户」。

2004–2005:Solaris Zones / Containers——企业级虚拟服务器#

- 形态:OS 级虚拟化(Zone + 资源控制)。

- 特点:

- 在同一 Solaris 内核上创建多个 Zone;

- 结合资源管理器形成 Container,实现配额与限流;

- 提供「几乎无开销」的虚拟服务器体验。

- 用途:

- 服务器整合、虚拟主机、多租户隔离;

- 进一步证明:比 VM 更轻的隔离在企业里是有硬价值的。

二、Linux 容器与云原生:从单机隔离到集群编排#

2006–2008:Google Process Containers → cgroups#

- 形态:Linux 内核的资源控制(CPU/内存/IO 等)。

- 故事:

- Google 为解决一台机器上多服务资源争抢,提出 process containers;

- 后改名为 cgroups 并合入内核(Linux 2.6.24,2008 发布)。

- 意义:

- 让系统可以精细控制、计费和隔离资源;

- 为 LXC、Docker 等后来的容器技术提供了资源维度的基石。

2008:LXC(Linux Containers)——完整的 Linux 容器实现#

- 形态:利用 cgroups + namespaces 的系统级容器。

- 能力:

- 在单一内核上运行多个隔离 Linux 系统;

- 作为早期 PaaS / IaaS 的基础运行时。

- 驱动力:

- 比 VM 更低的内存和启动开销;

- 同时保留较强的进程/网络/文件系统隔离。

2013:Docker——容器被「产品化」#

- 形态:镜像 + 容器运行时 + Registry 的完整生态。

- 创新之处:

- 简单 CLI 和镜像格式,把底层容器能力封装到“一条命令打包与运行”;

- 标准化了“应用镜像”,让环境和依赖随镜像走。

- 解决的问题:

- VM 镜像笨重、迁移慢;

- 「在我机上能跑」的问题(环境不一致)。

- 用途迁移:

- 从运维级资源整合,走向 CI/CD、交付效率、DevOps 流水线核心工具。

2014–2015:Kubernetes——容器时代的「操作系统」#

- 形态:集群级容器调度与编排。

- 思想:

- 把单机容器抽象成可自动扩缩容、滚动升级的服务单元(Pod、Deployment、Service 等);

- 提供声明式的期望状态、自动调谐。

- 架构影响:

- 推动作业从单体向微服务迁移;

- 「沙箱/容器」的角色从单机隔离上升为云原生微服务基础设施。

三、Wasm、Isolate 与微虚拟机:更轻、更细粒度的沙箱#

2015–2017:WebAssembly(Wasm)——浏览器里的高性能沙箱#

- 形态:浏览器内安全高性能字节码虚拟机。

- 初衷:

- 在安全沙箱里跑接近原生性能的代码;

- 起初主要面向浏览器。

- 长远意义:

- 天生跨平台和安全沙箱特性;

- 为后来的 非浏览器 Wasm 沙箱、边缘计算/AI 轻量运行时 埋下伏笔。

~2017 起:V8 Isolates / Edge Functions#

- 形态:进程内多租户「Isolate 沙箱」。

- 特点:

- 每个 isolate 可视为一个轻量运行时沙箱;

- 启动和切换比容器/VM 更轻;

- 可在同一进程内承载大量租户代码。

- 典型场景:

- Cloudflare Workers 等边缘函数平台;

- 追求极低冷启动 + 高租户密度的场合。

2018:gVisor——在容器世界里重造「应用内核」#

- 形态:用 Go 写的用户态「应用内核」,作为容器运行时沙箱。

- 机制:

- 拦截容器系统调用,在用户态实现大部分 Linux 接口;

- 本质是一个轻量内核,可与 Docker/K8s 集成。

- 目标:

- 比 VM 更轻,却比普通容器安全;

- 主要面向 SaaS/多租户场景中“容器本身不等于沙箱”的安全诉求。

2018:AWS Firecracker MicroVM#

- 形态:基于 KVM 的最小化 MicroVM,专为 Serverless/FaaS。

- 用途:

- 为 AWS Lambda、Fargate 等提供底层隔离;

- 把传统 VM 收缩到亚秒级启动、几 MB 级内存占用。

- 意义:

- 同时兼顾 硬件虚拟化带来的强安全隔离 与 高密度多租户;

- 标志着「函数级沙箱」时代到来,VM/容器/微虚拟机多形态并存。

2018:Kata Containers 1.0#

- 形态:轻量虚拟机 + 容器的混合沙箱(VM-based Container)。

- 设计思路:

- 每个容器跑在独立轻量 VM 中;

- 让容器享有接近 VM 的安全边界,又保留容器生态。

- 驱动力:

- 公有云多租户下对「安全合规 + 可信隔离」的需求;

- 从单纯「资源利用率」上升为「安全与合规」优先。

四、Wasm & Serverless:统一的沙箱执行单元#

2019:Wasm 标准化 + WASI 提出#

- 形态:通用 Wasm 运行时 + 系统接口(WASI)。

- 变化:

- Wasm 从浏览器走向服务端与边缘计算;

- WASI 定义标准化系统接口,支持文件、网络等能力。

- 结果:

- Wasm 成为 通用安全沙箱,可以在非浏览器环境运行;

- 用途从「浏览器加速」拓展到插件系统、边缘函数、轻量 Serverless 运行时。

2019–2021:边缘函数平台成熟#

- 代表:Cloudflare Workers、Deno Deploy、Vercel Edge Functions 等。

- 技术基底:V8 Isolate / Wasm 的边缘 Function 运行时。

- 特征:

- 「Isolate 沙箱 + KV/持久化服务」打包成平台;

- 面向短生命周期、靠近用户的函数执行;

- 卖点是 毫秒级冷启动 + 大规模多租户。

2020 起:远程开发环境 & 在线 IDE 容器化#

- 代表:GitHub Codespaces、Gitpod、JetBrains Space Dev Env 等。

- 本质:基于容器 / VM 的长生命周期「开发沙箱」。

- 解法:

- 把开发环境封装为云端容器/VM,按需创建/销毁;

- 解决「开发环境配置地狱」与资源弹性问题。

- 外溢价值:

- 这些技术后来也成为「AI + 云端沙箱自动跑代码/测试」的基础设施。

2021–2022:多语言 Wasm 运行时 / 边缘平台#

- 代表:Wasmtime、Wasmer、Spin、Fermyon Cloud 等。

- 形态:独立 Wasm 运行时 + 以 Wasm 为核心的 Serverless 平台。

- 价值:

- 把 Wasm 作为一等公民沙箱执行单元;

- 冷启动极低、镜像体积极小、安全边界清晰;

- 成为后端插件系统、边缘函数、微服务 FaaS 的基础。

五、AI 时代:LLM + 多层沙箱叠加#

2022:Code Interpreter 等——「AI 在沙箱里写代码」#

- 代表:OpenAI Code Interpreter / Advanced Data Analysis,Replit、CodeSandbox 等的 AI 执行环境。

- 形态:受控容器/沙箱 + LLM 驱动的交互式环境。

- 创新点:

- 模型生成代码,在隔离容器里执行,再读取结果;

- 从「人手动在沙箱里跑脚本」进化为「AI 自动在沙箱里迭代实验」。

- 典型用途:

- AI 研究助理、数据分析沙箱、自动化脚本运行环境。

2022–2023:浏览器内 Wasm + WASI 跑完整开发环境#

- 代表:Pyodide、StackBlitz WebContainers 等。

- 特征:

- 把 Python/Node/Rust 等运行时搬进浏览器;

- 纯前端 Wasm VM / WebContainer 提供隔离。

- 收益:

- 零安装试用、在线教学、AI 辅助 Coding Playground;

- 所有代码在浏览器内执行,天然具备较强的安全隔离属性。

2023:ChatGPT Plugins / Function Calling / Browser + Code Interpreter 一体化#

- 形态:LLM + 多沙箱后端协调执行(容器、HTTP 调用、浏览器沙箱等)。

- 关键变化:

- 对话成为「编排层」:模型通过函数调用协议控制各种工具;

- 底层挂接代码沙箱、Web 调用、浏览器环境等多种执行单元。

- 本质:

- 从「单一代码沙箱」发展为 「多工具、多后端的编排式 AI 沙箱」;

- 强调行动可验证、可回溯、可审计。

2023–2024:文件工作区 / Artifacts / Notebook 式交互#

- 形态:对话驱动的「文档+代码一体工作区」+ 受控执行环境。

- 体验升级:

- 用户上传或创建文件,大模型在持久化工作区里反复修改;

- 在沙箱里执行代码、渲染预览。

- 用途变迁:

- 从一次性脚本执行 → 围绕一个任务持续迭代;

- 沙箱更像是 AI 代理的「工作桌面」。

2023–2024:AI 代码代理 / 多代理系统#

- 形态:以容器/VM/Wasm 为执行基底的「任务型 AI 沙箱编排」。

- 模式:

- 多个代理协作完成复杂任务;

- 其中一类代理专门负责代码执行/工具调用;

- 通常运行在限权容器或 Serverless 环境中。

- 需求侧变化:

- 人希望把更多任务交给机器自动执行;

- 必须在权限可控、资源可限流、行为可审计的沙箱里完成。

2024 起:企业级「AI 沙箱平台」产品化#

- 形态:统一管控的 LLM + 代码执行 + 数据访问多层沙箱框架。

- 能力:

- 网络访问白名单、数据分级、审计日志、会话隔离等;

- 把模型推理、代码执行、数据读写整合到统一策略之下。

- 目标:

- 支撑合规、安全的企业级 AI 开发与试验;

- 让安全团队、合规团队能「看得见、控得住」。

六、未来展望:从「资源隔离」走向「意图与数据安全」#

往前看,沙箱技术的演进大致有三条主线:

- 隔离强度:从 chroot → OS 容器 → VM / MicroVM → TEE/机密计算,多层叠加;

- 颗粒度:从「整台机器」到「进程/容器」,再到「函数」「请求级别」「Agent 级别」;

- 执行主体:从人手工运维,到自动化平台,再到今天的 LLM/Agent 自动决策与执行。

未来可以预见的趋势包括:

- 硬件隔离 + LLM/Agent 深度结合:

- 以 TEE、机密 VM、零信任执行等为基础;

- 在其上叠加容器/Wasm 做细粒度权限与资源控制;

- 最上层由 LLM/Agent 编排任务与数据流动。

- 跨组织协作中的「加密沙箱」:

- 让不同主体在同一环境中协作训练/推理;

- 又能确保各自数据只在加密和策略允许的范围内被使用。

- 对「意图」的约束与审计:

- 不只关注「进程能不能访问这个文件」,

- 还要关注「这个 Agent 想做的事是否符合合规与授权」。

如果把 1979 年的 chroot 看作沙箱 1.0,那么容器与云原生是 2.0,Serverless 与 Wasm 是 3.0,如今 AI + 多层沙箱编排,正在把我们推向一个「4.0 时代」:

沙箱不再只是资源隔离的技术,而是「让智能安全地行动起来」的基础设施。